La Cybersecurity Action Team de Google vient de publier un rapport sur les menaces majeures qui planent sur son service Cloud le "Threat Horizon, Cloud Threat Intelligence". Beaucoup de mots-clés pour parler de ce qui doit faire peur aux utilisateurs du service et à ses créateurs...

Résultat des courses : dans 86% des cas le piratage des espaces Google Cloud sert au minage de cryptomonnaies.

Si vous ne vivez pas dans une grotte, vous avez forcément déjà entendu parler de cryptomonnaie. Bulle spéculative, véritable monnaie du futur ou juste une blague qui serait allée trop loin ? Quoi qu'il en soit, le marché des cryptos est en plein boom !

Qu'est-ce qu'une cryptomonnaie ?

Reprenons depuis le début. Les cryptomonnaies sont des monnaies virtuelles régulées par l'offre et la demande. Autrement dit, il n'y a pas d'institutions qui influent sur leur valeur en ajoutant ou enlevant de l'argent (comme peut le faire la Banque Centrale Européenne).

Pourquoi je vous fais un cours d'économie ? Parce que c'est là que ça nous intéresse. Pour la plupart des cryptos, la création de monnaie se passe lors des transactions. Quand un échange de cryptomonnaie se fait entre deux personnes, un tiers doit valider la transaction grâce à la résolution d'une formule mathématique. Une fois cette étape validée, ce tiers reçoit une somme de cryptomonnaie. Cette somme a été créée par le fait de valider la transaction.

On appelle ça "miner" des cryptomonnaies. Pour miner des crytpos, il faut avoir une énorme puissance de calcul. Comment fait-on pour augmenter sa puissance de calcul ? On achète des serveurs.

Pourquoi les cryptomonnaies attirent-elles les hackers ?

Les hackers aiment les cryptomonnaies. C'est difficile à suivre, difficile de savoir qui détient quelle somme de cryptos, facile à déplacer et surtout ultra-sécurisé. En somme : un moyen très simple de blanchir de l'argent. Cerise sur le gâteau, les cryptos ont tellement le vent en poupe qu'en pariant sur les monnaies majeures les chances de plus values à moyen et long terme sont énormes !

Hacker le Cloud Google pour miner plus

Revenons-en au rapport de Google, 86% des infractions dans le Cloud d'un utilisateur du service Cloud de Google, servent à miner des cryptomonnaies. Ces hackers sont évidemment en recherche de puissance de calcul pour soutenir leur activité de minage grâce au serveur Cloud de client du service de Google.

Exploiter toutes les vulnérabilités

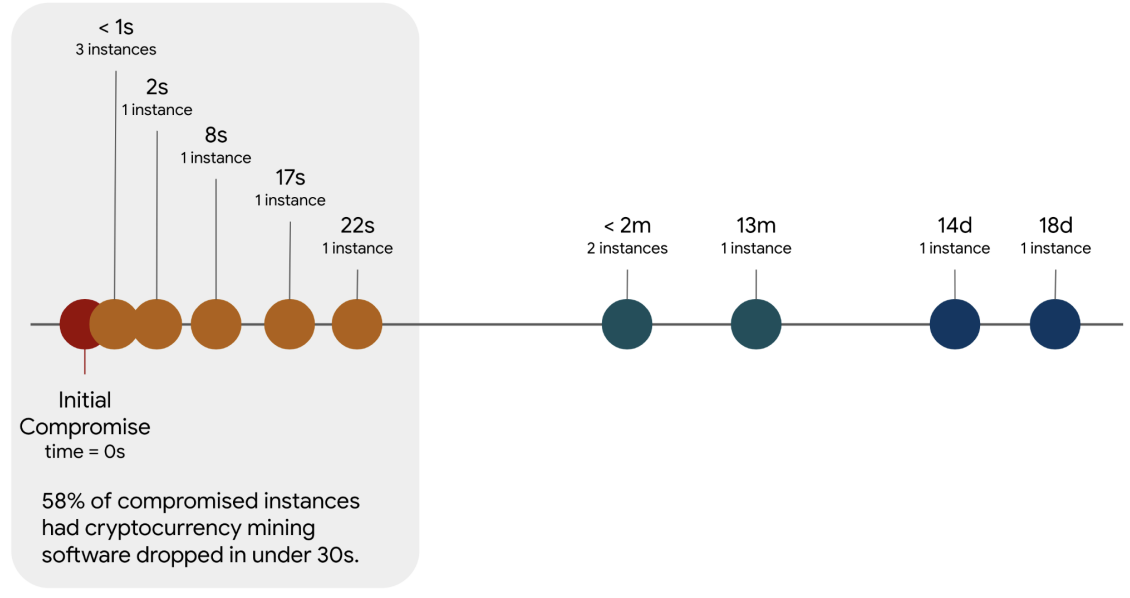

Dans le cas de l'utilisation du Cloud pour miner des cryptomonnaies, l'étude révèle que le temps qui s'écoule entre l'apparition de la vulnérabilité et la compromission de l'espace Cloud ne dépassent pas les 8 heures dans 40% des cas. Deuxième chiffre intriguant, le temps qui sépare la compromission et l'installation du programme de minage est inférieur à 22 secondes dans 52% des cas !

L'analyse des équipes de Google affirme que les process doivent forcément être automatisés et ne nécessite pas d'intervention humaine pour que les hackers commencent à miner des cryptomonnaies. Une organisation qui permet aux hackers d'exploiter un maximum de vulnérabilités.

D'où viennent ces vulnérabilités ?

46% des vulnérabilités sont liées soit à un mot de passe ou processus d'authentification faibles. Ce n'est pas une faille dans la structure technique du Cloud qui pèche le plus, c'est l'utilisation faite par ses utilisateurs. Les failles dans des logiciels tiers ou directement des services Cloud de Google ne représentent "que" 26% des vulnérabilités.

Comment éviter de se faire hacker ?

L'hygiène numérique doit donc être au centre des préoccupations des utilisateurs du service Cloud de Google. L'occasion de rappeler les 5 règles d'or en matière de construction de mot de passe :

- Au moins 10 caractères (il se peut malheureusement que le logiciel mette un nombre maximum de caractères)

- Utiliser un jeu de caractères variés (pas uniquement des lettres ou uniquement des chiffres)

- Éviter les informations personnelles

- Sans lien avec le service pour lequel il est utilisé

- Bannir les mots du dictionnaire (si vous n'en utilisez qu'un)

Ex : DesBr0c0li$Pour5eur0s!

Ajoutez à cela une double authentification et vos accès seront blindés !